Информационная безопасность региональных подразделений предприятия – масштабная и сложная задача. Выработка профильных политик, стандартов, их внедрение на местах, контроль за поведением пользователей и действиями администраторов ЛВС, поиск уязвимостей, отслеживание текущих угроз и приведение к актуальному состоянию критических систем – все это требует значительных усилий, большой скоординированности профильных IT-отделов, высокой квалификации от сотрудников и умения преодолевать нестандартные затруднения.

Проблематика не в меньшей степени важна и для руководства. Очевидна необходимость исключить утечки корпоративной информации, которые способны ощутимо осложнить развитие бизнеса: вылиться в репутационные и финансовые потери, стать причинами простоев, штрафов и привести к сокращению клиентской базы.

Выход – в применении комплексной методики, когда вторжение в цифровое пространство организации перекрывается с любого направления, а способы устранения рисков не только эффективны, но и наименее затратны. Существует немало методов, самыми популярными из которых можно назвать два: независимый и централизованный.

- В первом случае объединяющим и унифицирующим фактором становится набор стандартов безопасности, единый для всех филиалов. В то время как методы достижения этих поставленных общих требований вырабатываются в отдельных подразделениях самостоятельно, в соответствии с имеющимися денежными и человеческими, аппаратными и программными ресурсами.

- Второй вариант предполагает приобретение и развертывание типового решения по комплексной защите, запуск, отладку и администрирование которого осуществляет специальный штат работников непосредственно из головного офиса.

Независимый подход

Выглядит разумным и экономичным. Полномочия делегируются местным специалистам, хорошо знакомым с целевым объектом: с устройством сети и с аппаратными возможностями. Профессионалы местных ИТ и ИБ служб самостоятельно внедряют, разработанные компанией правила, а также унифицируют аппаратные ресурсы в соответствии с имеющимся бюджетом. Они же в переходный период, который зачастую занимает не один год, настраивают, имеющийся в наличии цифровой конгломерат согласно новым нормам.

Можно выделить как минимум два существенных недостатка методики.

Злоупотребления

Зависящие от региональных руководителей служащие, вынуждены выполнять указания, поступающие не только из центрального офиса. Это приводит к ослаблению строгих мер, требующих неукоснительного соблюдения. В результате в конфиденциальную зону предприятия включаются личные мобильные устройства, открывается доступ к рискованному содержимому интернета.

Некомпетентность

В небольших провинциальных городах и сельских населенных пунктах особенно остро ощущается дефицит квалифицированных кадров. У персонала наблюдается нехватка знаний и опыта, что нередко приводит к полной несостоятельности попыток внедрить защиту.

Централизованный подход

Как ясно из названия: инициация и администрирование развертываемой системы производится из одного центра и осуществляется коллективом ИТ-отдела главного офиса предприятия. Местные отделения, при этом, экстренно комплектуются стандартизированным оборудованием, топология и конфигурация сети также унифицируется. Типовой проект создается масштабируемым и способным к быстрому преобразованию. Несмотря на возможную необходимость серьезных вложений для приведения технического парка всех подразделений к общему знаменателю, такая политика в конечном итоге, быстро окупается вследствие повышения управляемости и значительного снижения затрат на сопровождение.

Благодаря исключительной настраиваемости, разнообразию функционала, централизации контроля, способ наиболее предпочтителен для организаций с развитой сетью представительств. А для компаний, занятых обработкой конфиденциальной информации, для государственных структур, к тому же, облегчается сертификация используемого технического парка и программного обеспечения ФСТЭК.

Искусство компромиссов или ультимативный рост?

Если нужно привести пример генерализированного и структурированного решения по информационной протекции всех отделений организации, без преувеличения лучшая кандидатура – универсальный шлюз Traffic Inspector Next Generation (далее TING) версии Enterprise. Программный комплекс включает командный центр управления совокупностью шлюзов – "Central Management System". Иерархия строится посредством назначения в качестве администрирующей единицы (master-node – мастер узел) конкретного шлюза TING. Как правило, это ресурс, находящийся в головном офисе организации, интерфейс которого выступает средством первичного администрирования, обеспечивает диагностику и сбор данных, продуцируемых отдаленными компонентами интрасети.

При этом шлюзы TING в местных отделениях находятся в ведомом положении (slave-node – подчиненный узел) и работают согласно отдаваемым центром директивам. В соответствии с полученными настройками ведется всесторонний контроль трафика, возникающего между компьютерами региональных подразделений и интернетом.

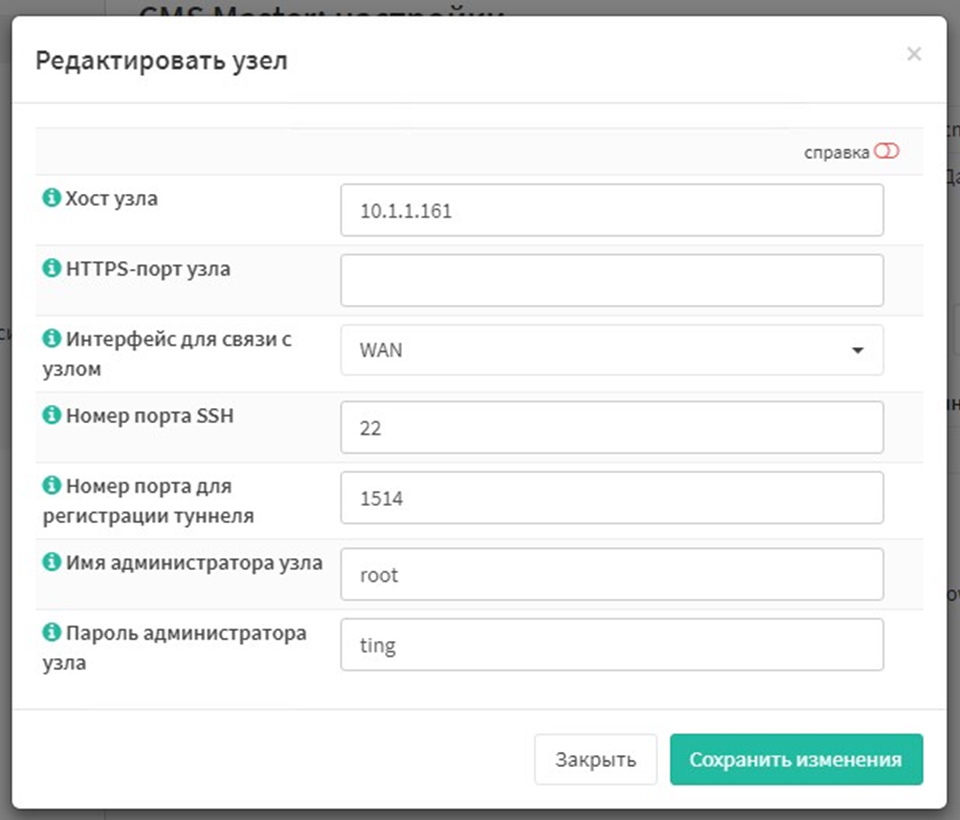

Внедрение комплекса возлагается на администратора, который настраивает ключевые элементы сетевой инфраструктуры для обмена служебными данными с мастер-узлом, где также происходит регистрация курируемых шлюзов.

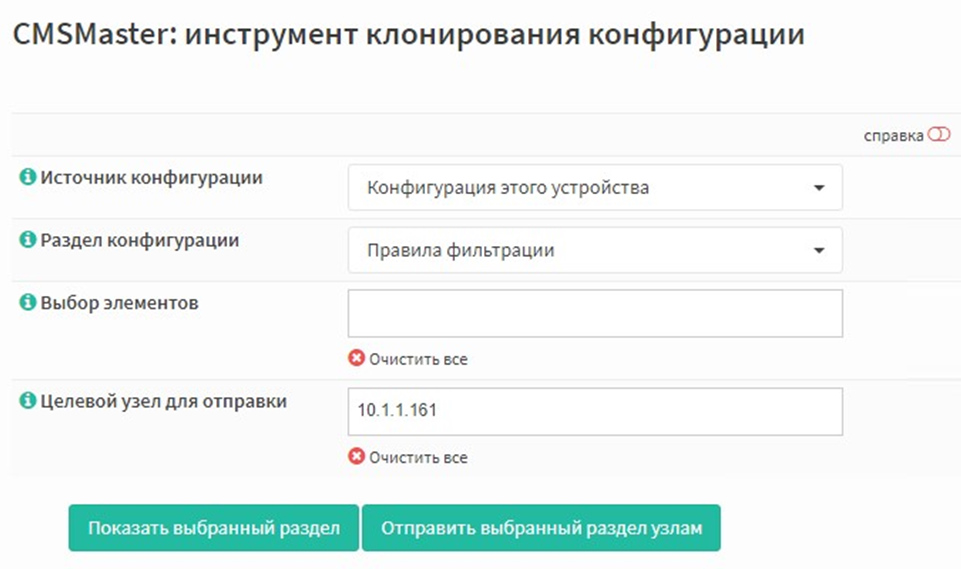

Обмен информацией между главным и подчиненными шлюзами защищен протоколами SSH и HTTPS. По завершении создания фундамента инфраструктуры, на ведомые единицы передаются персональные настройки, проводится стартовый диагностический опрос, просматриваются логи и устанавливаются актуальные обновления. Новые отделения добавляются посредством Central Management System. Инструмент позволяет клонировать уже действующую конфигурацию и передать на новый участок.

Заключение

Централизованный подход – оптимальный вариант для компаний с широкой сетью региональных представительств. Решение обеспечивает высокую эффективность, лучшую управляемость и предельный уровень безопасности. Стартовые вложения на приобретение программного обеспечение и стандартизацию оборудования окупаются в минимальный временной отрезок, за счет оптимизации сопровождения и устранения многочисленных рисков.