PT Network Attack Discovery (PT NAD) — система поведенческого анализа сетевого трафика (NTA) для обнаружения зараженных узлов, нарушений политик безопасности и инсайдеров. Эксперты Positive Technologies постоянно исследуют актуальные хакерские техники, инструменты и образцы вредоносных программ и передают эти знания в продукт. Благодаря этому PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

Ключевые задачи

- Выявлять присутствие злоумышленника в сети.

- Обнаруживать скрытые угрозы.

- Контролировать выполнение регламентов ИБ.

- Обогащать SOC знаниями.

- Ускорять расследование инцидентов.

Как работает

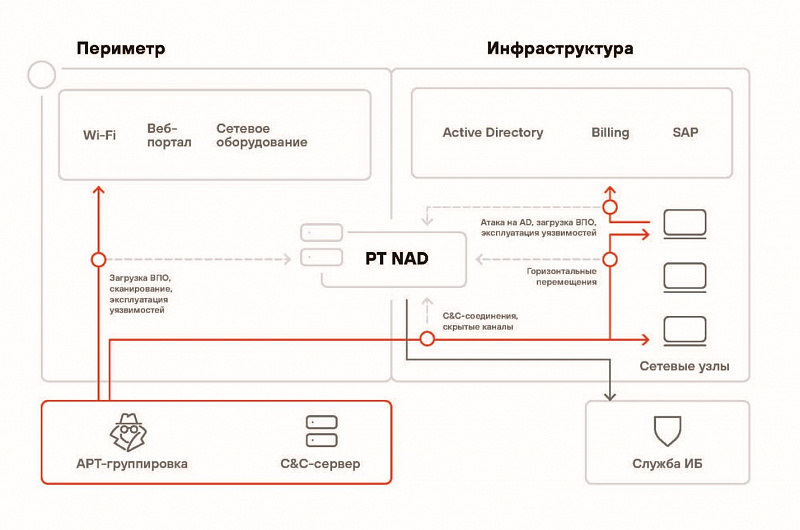

PT NAD захватывает и детально разбирает сетевой трафик как на периметре, так и внутри сети. Это позволяет выявлять активность злоумышленников и на самых ранних этапах проникновения в сеть, и во время попыток закрепиться и развить атаку внутри сети.

Сценарии использования

- Контроль соблюдения регламентов ИБ

Нарушения регламентов ИБ наблюдаются в 100% компаний. PT NAD помогает обнаружить ошибки конфигурации и нарушения регламентов безопасности, например учетные записи в открытом виде, незашифрованные почтовые сообщения, использование утилит для удаленного доступа или инструментов для сокрытия сетевой активности. - Выявление атак на периметре и в инфраструктуре

Детальный разбор протоколов, собственные правила детектирования угроз, несигнатурные методы обнаружения сетевых атак, индикаторы компрометации, машинное обучение и ретроспективный анализ — все это позволяет детектировать атаки и на ранних стадиях, и тогда, когда злоумышленник уже проник в инфраструктуру. - Расследование атак

Оператор ИБ отслеживает атаки с помощью ленты активностей и, анализируя метаданные, делает вывод об их успешности. Специалист по расследованию восстанавливает хронологию атаки с помощью данных в PT NAD и вырабатывает компенсирующие меры. - Threat hunting — проактивный поиск угроз

PT NAD помогает выстроить в организации процесс threat hunting — проверять гипотезы, например о присутствии хакеров в сети, и выявлять даже скрытые угрозы, которые не обнаруживаются стандартными средствами кибербезопасности.